基于XFire实施WS-Security

图1 WS-Security所在位置

有了WS-Security规范,用户就拥有在Web Service应用中实施完整性、机密性和身份验证等安全需求的规范方法。

XFire应用WS-Security的总体方案

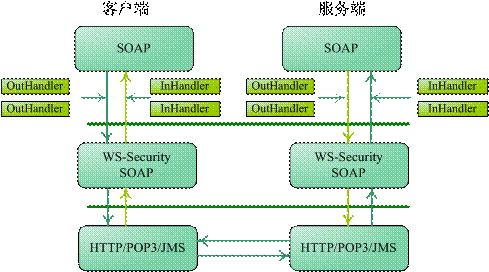

XFire通过Apache的WSS4J对WS-Security提供支持,XFire完整发布包中包含了WSS4J的类包。我们知道XFire在发送和接收SOAP报文前拥有多个阶段,每个阶段都可以注册Handler,对SOAP报文进行前置和后置处理的加工操作。XFire即通过Handler实施WSS4J,当发送SOAP报文时,通过注册一系列OutHandler,对SOAP报文进行加密、签名、添加用户身份信息等后置处理操作。而在接收SOAP报文时,则通过注册一系列的InHandler对SOAP进行解密、验证签名,用户身份认证等前置操作。

图2 XFire应用WS-Security的方案

请求和响应的SOAP在发送之前可以通过注册的OutHanlder进行加工处理,让SOAP转换为WS-Security的保护格式。而服务端和客户端的接收SOAP 报文之前,可以通过注册的InHandler,将WS-Security格式的SOAP转换正常的SOAP进行处理。

由于XFire在SOAP收发过程中定义了多个不同的生命阶段,所以可以在发送前和接收前完成SOAP报文安全处理的工作,这些操作完全独立于业务处理逻辑,实施WS-Security对于Web Service的业务操作是透明的。

使用WS-Security

在前面内容中,我们通过各种方式将BbtForum中的方法以BbtForumSerivice窄接口开放为Web Service服务,但个Web Service是没有任何安全性可言的,任何拿到WSDL的人都可以轻松地构造客户端程序访问我们的Web Service服务。在这节里,我们将解决这个问题,对BbtForumSerivice添加不同的安全功能。

准备工作

在使用XFire的WS-Security之前,必须做一些准备性的工作:包括搭建安全环境,创建密钥对和证书等内容。

安装Java策略文件

策略文件被JDK使用,用以控制加密的强度和算法。确认已经安装对应JDK 版本的Unlimited Strength Jurisdiction策略文件,这是一个无限制的安全控制文件。你可以从http://java.sun.com/j2se/1.5.0/download.jsp 或 http://java.sun.com/j2se/1.4.2/download.html页面的底部找到下载的链接。否则在使用WS-Security时,可以会抛出java.security.InvalidKeyException: Illegal key size的错误信息。

策略文件包括local_policy.jar和US_export_policy.jar文件,将其拷贝到<JAVA_HOME>/jre/lib/security目录下。为了方便读者,我们在光盘resources/jce_policy-1_5_0拥有该策略文件的拷贝。

你也许会问:为何Sun不把它集成到JDK中去,而单独“损人不利己”地弄一个链接出来给人下载?这是因为每个国家,尤其是美国,对涉及密码的软件产品控制非常严格,在美国国内,很多密码算法长度都作了限制,而且某些算法在某些国家没有申请专利,可以随意使用,而在某些国家却做了明确限制,不准使用,因此Sun必须按照惯例行事。

安装SecurityProvider

WSS4J使用了BouncyCastle的SecurityProvider,所以需要事先在java.security文件中进行配置,否则运行加密模式的XFire认证时,会抛出以下的出错信息:org.apache.ws.security.WSSecurityException: An unsupported signature or encryption algorithm was used unsupported key

在java.security文件中(位于<JAVA_HOME>/jre/lib/security目录中)添加BouncyCastleProvider的配置:

…

security.provider.1=sun.security.provider.Sun

security.provider.2=sun.security.rsa.SunRsaSign

security.provider.3=com.sun.net.ssl.internal.ssl.Provider

security.provider.4=com.sun.crypto.provider.SunJCE

security.provider.5=sun.security.jgss.SunProvider

security.provider.6=com.sun.security.sasl.Provider

security.provider.7=org.bouncycastle.jce.provider.BouncyCastleProvider

…

XFire发布包中包含了BouncyCastle SecurityProvider的类包,位于<XFIRE_HOME>/lib/bcprov-jdk15-133.jar下。必须将bcprov-jdk15-133.jar加入到类路径中。你可以在http://docs.safehaus.org/display/PENROSE/Installing Security Provider中获取更多关于安装BouncyCastle SecurityProvider的帮助。

创建密钥对和数字证书

签名和加密需要使用到数字证书和密钥对,可以使用JDK提供的KeyTool工具创建密钥对和数字证书。我们分别为服务端和客户端创建RSA密钥对,并生成各自的X509数字证书(包含公钥和数字签名)。服务端和客户端拥有各自的密钥库JKS文件,服务端的密钥库保存服务端的密钥对和客户端的数字证书,而客户端的密钥库保存客户端的密钥对和服务端的数字证书。

下面,我们来完成创建服务端和客户端密钥库的工作:

- 编写一个用于创建RSA密钥对和generateKeyPair.bat批处理文件:

rem @echo off

#接受参数

echo alias %1

echo keypass %2

echo keystoreName %3

echo KeyStorePass %4

echo keyName %5

①创建RSA密钥对

keytool -genkey -alias %1 -keypass %2 -keystore %3 -storepass %4-dname "cn=%1" -keyalg RSA

keytool -selfcert -alias %1 -keystore %3 -storepass %4 -keypass %2?②使用私钥进行自签名

keytool -export -alias %1 -file %5 -keystore %3 -storepass %4?③导出数字证书

- 编写一个使用generateKeyPair.bat创建服务端和客户端的密钥库的generateKeyStore.bat批处理文件:

①下面两行命名分别调用generateKeyPair.bat批处理文件为服务端和客户端生成密钥对

call?generateKeyPair.bat?server serverpass serverStore.jks storepass serverKey.rsa

call?generateKeyPair.bat?clientclientpassclientStore.jks storepass clientKey.rsa

②将服务端的数字证书导入客户端的密钥库

keytool -import -alias server -file serverKey.rsa -keystore clientStore.jks -storepass storepass -noprompt

③将客户端的数字证书导入服务端的密钥库

keytool -import -alias client -file clientKey.rsa -keystore serverStore.jks -storepass storepass -noprompt

运行该批处理文件后,将分别为服务端和客户端生成一个Java密钥库文件,它们分别拥有一个自己的密钥对和对方的数字证书。我们通过表1对两者密钥库文件的内容进行说明:

表1密钥库说明

?

clientpass

- 将serverStore.jks和clientStore.jks拷贝到<工程目录>/src/META-INF/xfire的目录下,以便后面的实例代码使用。

- 编写一个使用generateKeyPair.bat创建服务端和客户端的密钥库的generateKeyStore.bat批处理文件: